Wie Sie Schedule Display in einem Föderierten Identitätsmanagement verbinden können

Die grundlegende Microsoft-Authentifizierung ist nach dem 13. Oktober 2020 für 0365 veraltet. Für die neue MS OAuth v2 muss die App / der Benutzer authentifiziert und als Delegierter verwendet werden, um das Zugriffstoken für die Ressource abzurufen. Lesen Sie hier die Grundlagen zum Herstellen einer Verbindung zu Ihrer 0365 / Exchange-Ressource.

In einigen Umgebungen ist für unsere Kunden das Föderierte Identitätsmanagement in AAD (Azure Active Directory) für die Benutzeranmeldung zur Authentifizierung und Autorisierung aktiviert. Nach dem Aktivieren dieser Anmeldemethode erfolgt die Authentifizierung des Benutzers in einer lokalen Umgebung.

Der Grund, warum ein föderierter Benutzer mit dem Zuweisungsfluss für den Ressourceneigentümerkennwort fehlschlägt, liegt darin, dass Azure Active Directory für ein Föderiertes Identitätsmanagement den Benutzer zu dem bestimmten Verbundserver umleiten muss, der zur lokalen Domäne des Benutzers gehört. Dieser Verbundserver mit Active Directory führt die Authentifizierung mit dem lokalen Domänencontroller durch. Im Ablauf der Kennwortgewährung durch den Ressourcenbesitzer ist diese Umleitung jedoch nicht möglich, sodass der Benutzername und das Kennwort nicht überprüft werden können. Weitere Informationen finden Sie bei Microsoft hier und hier.

Wenn dies der Fall ist, führen Sie die folgenden Schritte aus. Auf diese Weise kann sich der föderierte Benutzer direkt in Azure AD für Schedule Display authentifizieren.

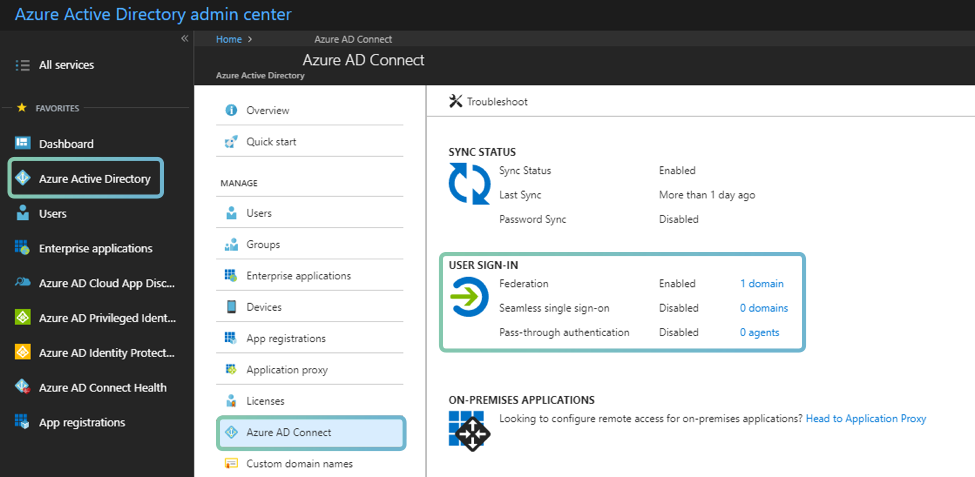

1. Prüfen Sie zunächst, ob das Föderierte Identitätsmanagement für Ihre Domain aktiviert ist. Melden Sie sich als Administrator im Microsoft Azure-Portal an.

2. Wählen Sie Microsoft Azure Active Directory und dann Azure AD Connect aus. Hier können Sie unter Benutzeranmeldung sehen, ob das Föderierte Identitätsmanagement aktiviert / deaktiviert ist.

3. Wenn das Föderierte Identitätsmanagement aktiviert ist, führen Sie die folgenden Schritte aus, damit Meeting Room Schedule die Verbundressourcen verwenden kann.

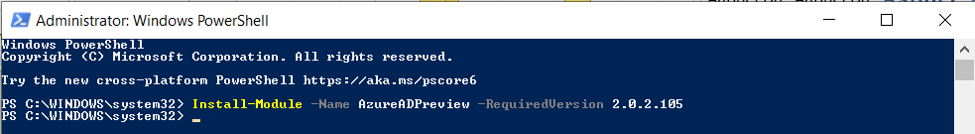

4. Führen Sie Windows PowerShell als Administrator aus und führen Sie den folgenden Befehl aus, um die neueste Version des AzureAD PowerShell-Moduls herunterzuladen und zu installieren. Überprüfen Sie diese Powershell-Dokumentation von Microsoft.

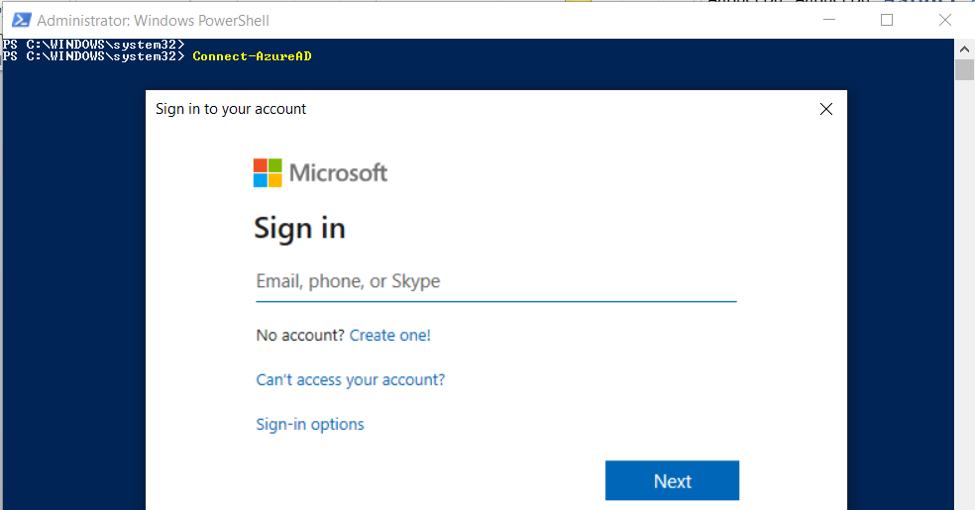

5. Führen Sie den folgenden Befehl aus und melden Sie sich mit dem globalen Administratorkonto an.

Connect-AzureAD

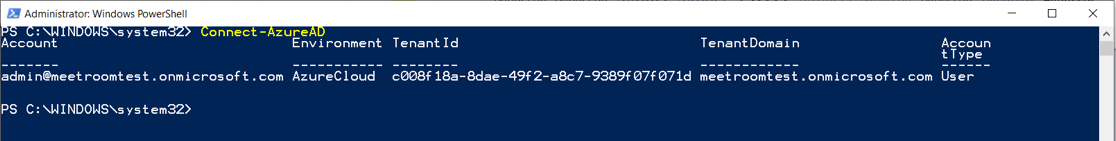

6. Nach der erfolgreichen Anmeldung werden die folgenden Informationen angezeigt.

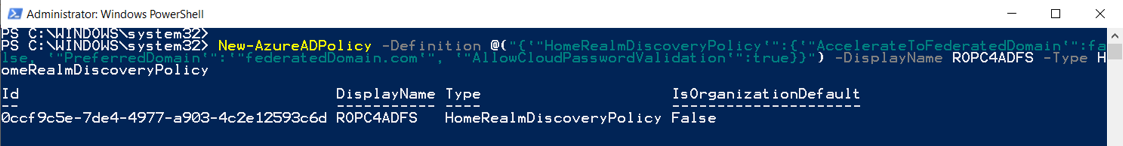

7. Führen Sie den folgenden Befehl aus und kopieren Sie die Richtlinien-ID der ROPC4ADFS-Richtlinie aus der Ausgabe. Ersetzen Sie federatedDomain.com durch Ihre tatsächliche föderierte Domain.

New-AzureADPolicy -Definition @(“{`”HomeRealmDiscoveryPolicy`”:{`”AccelerateToFederatedDomain`”:false, `”PreferredDomain`”:`”federatedDomain.com`”, `”AllowCloudPasswordValidation`”:true}}”) -DisplayName ROPC4ADFS -Type HomeRealmDiscoveryPolicy

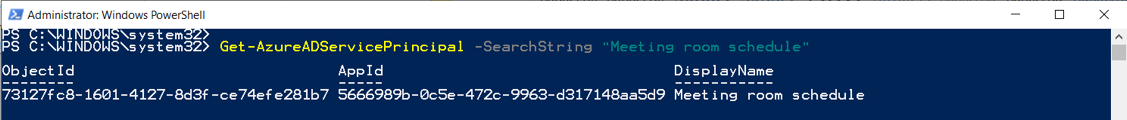

8. Führen der folgende Befehl, und kopieren die Objekt-ID des Dienstes vom Hauptausgang.

Get-AzureADServicePrincipal -SearchString “Meeting Room Schedule”

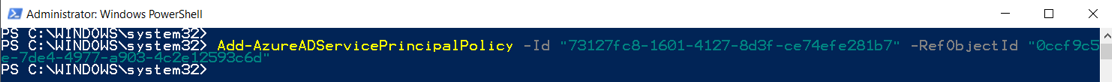

9. Führen Sie den folgenden Befehl aus. Ersetzen Sie “objectId_of_the_service_principal” durch die Objekt-ID aus Schritt 8 und “objectId_of_the_policy” durch die Richtlinien-ID aus Schritt 7.

Add-AzureADServicePrincipalPolicy -Id “73127fc8-1601-4127-8d3f-ce74efe281b7” -RefObjectId “0ccf9c5e-7de4-4977-a903-4c2e12593c6d”

10. Auf diese Weise kann sich das Föderierte Identitätsmanagement direkt in AzureAD für Meeting Room Schedule authentifizieren.